本文发表于安全Infowatch.com并经允许在此发表。

你将学习:

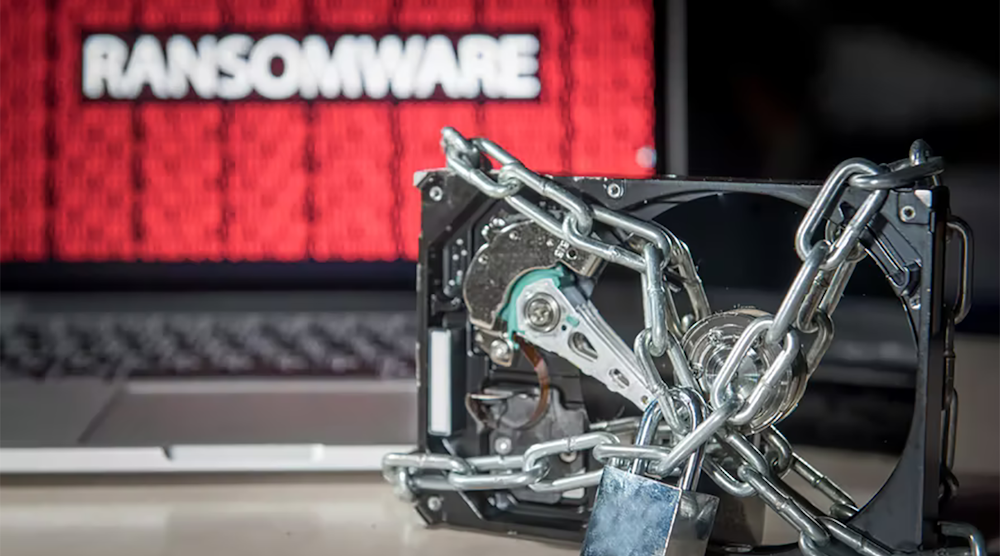

- 弥补勒索软件攻击的巨额费用。

- 勒索软件攻击的四个阶段是什么?

- 制定计划以阻止不断变化的勒索软件威胁。

勒索软件攻击的代价越来越高。但在金融和声誉受损的情况下,或许还有意想不到的一线希望。也许平均费用的上升最终为脆弱的组织提供了一个无可争辩的商业案例来升级过时的遗留防御系统。

2021年,从Colonial Pipeline到肉类加工厂JBS,再到起亚汽车美国公司(Kia Motors America),新的、备受瞩目的勒索软件受害者不断涌现。好消息是来自Sophos和微软的最新报告,就是攻击的数量在逐年下降。但这并不意味着旧的防御系统突然神秘地变得更有效了。当然,这并不意味着勒索软件现在不那么流行了,我们可以考虑放松一下。更少的攻击仅仅表明黑帽们采取了一种更深思熟虑、更有效的策略:更敏锐地专注于更有利可图的目标。

修复成本飙升

坏消息是,根据Sophos的数据,从2019年到2020年,勒索软件攻击的平均补救成本翻了一倍多,达到185万美元。在美国,这一数字甚至更高,达到了209万美元。据报道,2021年3月,CNA Financial向攻击者支付了赎金4000万美元.如果这是真的,这将是迄今为止已知的最高赎金。

就像轮胎漏气、偏头痛和航班延误一样,勒索软件攻击在可预见的未来是一个令人不快、无法治愈的现实。今天,没有任何一个地区、国家或行业能够免受此类攻击或其代价。白宫正在实施反制措施,包括一个多机构的勒索软件专案组国会正在提议《赎金披露法》但仅靠华盛顿是无法扭转这一趋势的。勒索软件攻击也不能通过员工培训可靠地减轻;员工们经常通过落入钓鱼链接而为攻击创造入口点,但期望一个零错误的工作场所是不现实的。

使用遗留的安全策略和工具在组织的周边实现完美的、防弹的安全也是不可能或可行的。事实证明,这些解决方案装备不足,无法跟上现代技术栈、新的云环境以及不断变化和演变的威胁环境的步伐。

顶部选项必须是一个大胆的战略

唯一的选择是加粗的选项。组织必须实现更健壮的安全机制。作为乐观主义者,我们可以希望,勒索软件攻击的每起事件成本的上升,以及它们成为头条新闻的趋势,能消除企业对这场危机的自满情绪的最后一丝痕迹。

让我们花点时间回顾一下。

大多数勒索软件攻击包括四个关键阶段:

- 攻击者渗透目标组织中的一个或多个系统。

- 攻击者深入组织的数据系统,通常不被发现。

- 数小时、数天或数周后,会发生数据的外泄和加密,导致组织失去对自己的关键信息的控制。

- 当目标组织处于损害控制模式时,就会发出赎金要求。

面对这种已建立的攻击模式,组织必须适应并结合几种不同的措施来实现高级别安全性。它们包括阻止所有已知的恶意软件交付基础设施和有效负载的系统,对互联网访问服务的限制,以及多因素身份验证(MFA)要求。将这些战术步骤与全面的检测和响应策略合并,其中包括强大的检测功能(跨端点、网络和云),旨在尽早发现勒索软件攻击,并快速响应功能,以阻止攻击者的轨迹。

有了能够快速、准确地识别网络环境中不寻常的可疑活动的机制,就可以推翻上面的四步脚本。快速检测,后渗透,可以定位一个组织破坏攻击之前,它进入外泄和加密阶段。

最近,大多数勒索软件攻击的目标都是传统的内部网络,但这种趋势不会持久。随着云计算和SaaS应用成为业务解决方案和更丰富的关键数据存储库,我们将看到更多的机会勒索软件入侵集中在云计算上。这可能意味着对业务关键型SaaS应用程序中存储的公共云资产和数据的攻击。今天由组织实现的安全解决方案必须预测并适应不断发展的云环境。

现状必须改变

勒索软件时代最令人不安的主题不是攻击者的胆大妄为、成功率或利润率。在企业高层,人们一直坚信,当前的保护措施已经足够好了。可信的调查发现,2010年代的结论是很少有组织将勒索软件视为威胁——这大多数高管认为他们的IT基础设施是安全的.这是在勒索软件肆虐的情况下。我在Zscaler的行业同事杰伊·乔杜里(Jay Chaudhry)非常正确地指出了由“WADITWay疾病”,如:我们一直都是这么做的.

我们安全的数字未来取决于转向做一些新的事情。针对勒索软件的强大安全态势是可以实现的,但只有在组织认识到需要主动适应和发展他们的安全策略时,而不是简单地用遗留解决方案来应对攻击——在造成损害之后。