本文刊登于机械设计并已通过许可发布。

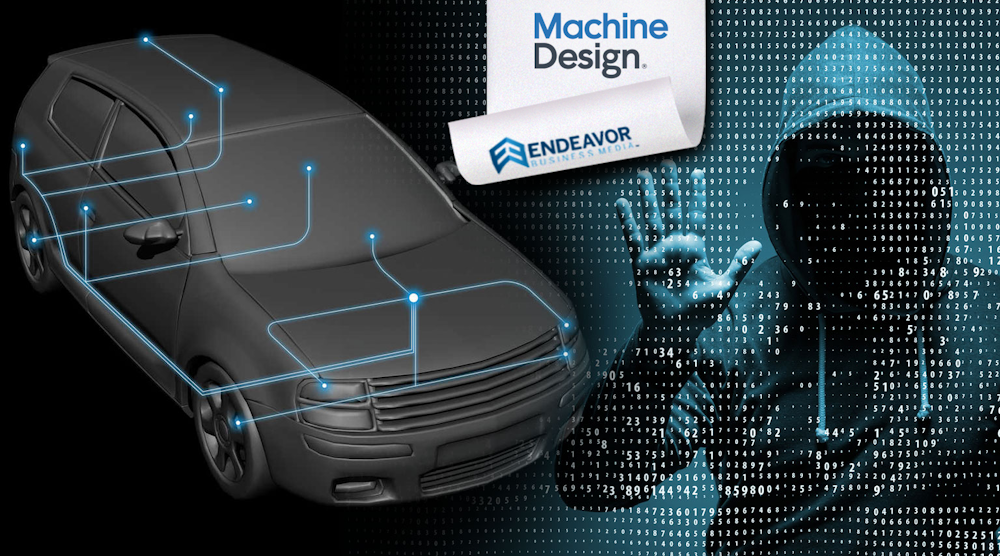

2011年,一组研究人员发出预警,称他们可以远程攻击福特和丰田的特定车辆,但汽车制造商对此表示怀疑。黑客不可能对他们的车辆发动远程攻击,除非他们能实际访问车辆,他们回复道。

又进行了几次实验,但研究人员在2015年发表了一篇论文,概述了如何对未改变的机器人进行远程攻击2014年Jeep Cherokee.导致对车辆通信系统的某些方面进行物理控制。那篇论文证明了远程攻击可以针对许多菲亚特-克莱斯勒汽车,并随后导致大规模召回140万辆易损车辆.

车辆的技术进步速度研究了自入侵检测汽车网络安全研究的新兴区域。这是一个专注的领域西南研究所该公司目前开发了一项创新技术,利用数字指纹和算法识别汽车系统和部件之间通信中的异常情况。

SwRI与美国陆军地面车辆系统中心(GVSC)地面系统网络工程(GSCE)合作的工程师指出,入侵检测系统(IDS)旨在保护军用地面车辆免受嵌入式系统和连接车辆网络的网络威胁。

军用,乘客和商用车辆使用标准控制器区域网络(CAN)总线协议来实现各种节点或电子控制单元(ECU)的通信。

CAN协议允许微控制器和设备在没有主机的情况下与其他应用程序通信。研究人员指出,例如,当传感器检测到低油压或前灯被激活时,它会通知仪表盘显示,但它也会为传输系统和其他关键汽车技术等系统提供操作通信。

自1986年以来,汽车制造商一直依赖CAN协议作为传输信息的可靠平台。然而,它的缺点是在设计时没有考虑到网络安全。

黑客可以通过多种方式控制车辆。从网络物理特性(自适应巡航控制、车道偏离警告、停车辅助系统)到远程无钥匙进入、蓝牙、Wi-Fi和无线电数据系统,与外部网络的连接呈指数级增长。

“网络攻击可能会通过CAN协议发送错误信息,从而改变或阻碍车辆的操作,”SwRI工程师乔纳森·沃尔福德(Jonathan Wolford)说,他与人合著了一篇关于该主题的论文。“对几辆联网车辆的攻击可能会产生灾难性的影响。”

SwRI的研究人员报告说,他们已经开发出一种算法,可以在通过can总线协议传输信息的节点上对信息进行数字指纹。当一个未知的或无效的节点或计算机连接到车辆网络时,数字指纹允许入侵检测系统识别。

他们解释了算法使用CAN收发器的消息传输来跟踪低级物理层特征以创建这些数字指纹。这种特性的示例是每个CAN帧的最小值和最大电压和电压转换速率。

研究人员进一步解释了他们如何建立指纹节点。他们用基线数据培训了系统,作为理解特征和更好地识别异常的方式。数字指纹识别提供了一种方法,用于准确识别从未经授权节点发送的消息或有效节点发送虚假消息,指示“伪装攻击”,他们说。系统培训后,工程师注入了错误数据。算法立即标记了侵入性数据。研究人员指出,该系统能够识别威胁和防御措施。

“这些攻击对具有对车辆进行物理访问的坏演员理论上更容易,但车辆也容易受到无线攻击的影响,”SWRI工程师共同撰写了研究。“我们的系统旨在将网络弹性构建到CAN协议中,因为我们移动到更多连接和自动化的车辆网络。”

IDS系统适用于军事,客运和商用车。

研究团队在2021年地面车辆系统工程和技术研讨会(GVSETS)会议上获得了网络技术课程的最佳纸质奖。本文标题为“通过数字指纹,检测算法和地面车辆的总线分段”的“网络Attack”。“可以找到更多信息这里.