你将学习:

- 现代汽车是如何被黑的?

- 什么时候应该将安全性设计到汽车系统中?

- 概述各种成功的技术和过程,以保护汽车免受网络攻击。

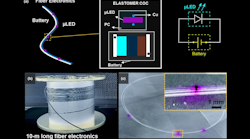

今天的汽车本质上是车轮上的软件,包括复杂且往往相互关联的汽车系统集合,如制动、动力锁、转向、娱乐、窗口控制等。除了这些酷酷的功能,下一代汽车还添加了大量功能,从自动驾驶到高级驾驶员辅助系统(ADAS),这些功能只会增加整体的复杂性。总的来说,汽车中电子控制单元(ecu)数量的激增和新的通信接口的增加为黑客提供了丰富的机会(图1).

安全和安保专家越来越关注道路上日益增多的联网汽车。超过1800万辆自动驾驶汽车预计将于2030年上路(Frost & Sullivan)。除非汽车制造商和供应商从一开始就努力在汽车中建立安全性,否则联网汽车的大量涌入将增加个人和业务的风险。

任何新的物联网设备都会打开另一个漏洞点。当这些“设备”是在公路上高速运送人的车辆时,这些漏洞就变成了安全风险。

这不仅仅是未来汽车的理论问题。事实上,英国三分之二注册的新车已经联网汽车制造商和贸易商协会.这种连接对于先进的遥测服务、空中更新和车载信息娱乐(IVI)系统的内容传输都是非常好的。这也意味着汽车连接到互联网,所以沟通和风险是双向的。

虽然汽车可以向制造商发送有关司机和汽车的有用数据,但如果汽车的ecu没有经过认证和安全,控制其运动的机制,如转向、刹车和加速,都可能被恶意行为者入侵。

一个主要的威胁是敌对行为者渗透通信或控制网络连接的汽车,使攻击整个车队。这种攻击可能只需要很少的资源,但可能会伤害很多乘客、车辆和行人。

采取安全措施

那么,我们如何确保每个汽车通信端点都经过了身份验证,并使用加密通信呢?

安全性必须在设计和规范过程的早期就开始(图2).互联车辆技术正以闪电般的速度发展,安全问题绝不能在事后才考虑。

我们目前缺乏全球标准来确保每个设备(包括汽车部件)是已知的、真实的和安全的。通过芯片和代码将汽车与互联网连接起来。然而,尽管这些组件的本质至关重要,但制造商往往无法了解自己的供应链。因此,他们仍然不知道他们使用的开源代码是否包含恶意元素,或者所选的芯片是否经过了适当的验证以保证其安全。

这种知识的缺乏意味着系统在完成之前就可能存在安全弱点。确保安全标准被强加于整个供应链是至关重要的。

安全的一个方面是确保整个供应链中所有组件的真实性。数字证书可用于此目的。证书由受信任的证书颁发机构颁发,可以将证书插入设备和组件中,以确认组件的真实性。在某种意义上,数字证书就像物联网设备的有效牌照。就像牌照一样,没有牌照的车不能上路。

除了证书,越来越多的汽车制造商也在采用安全技术,如嵌入式防火墙、安全启动和安全固件更新。

嵌入式防火墙使汽车ECU供应商能够执行过滤规则,并检测网络通信异常,以防止网络攻击。安全启动确保运行在汽车上的固件和软件是真实的,没有被黑客修改过,安全固件更新允许汽车制造商打补丁进行安全更新,并添加新功能。这些安全技术结合在一起,最大限度地提高了驾驶员的安全,并有助于防止知识产权的损失、服务的中断和对其他系统的攻击的扩散。

英国、澳大利亚和加利福尼亚州的立法机构已经开始实施或起草物联网安全法规。但是,除非安全技术成为常态而不是例外,否则特别的法规仍会为非法设备进入网络、感染网络、并迫使其他联网设备行为不轨(包括在繁忙道路上高速行驶的车辆)敞开大门。

联网汽车的发展趋势没有任何减弱的迹象,因此,纠正公然的安全缺陷势在必行。让车辆上路的制造商应该对其产品的安全负责,对网络攻击的抵御能力应该成为其质量控制的另一个因素。

总结

汽车是我们生活中必不可少的一部分。想象一下,如果一个网络恐怖分子能够控制一辆行驶中的车辆,会发生什么。想象一下,如果一个坏人黑掉一整支车队的车辆,并阻止它们运转,除非支付适当的赎金,会造成怎样的经济损失?

在为汽车这样的复杂设备增加安全性时,系统开发人员必须确保车辆能够抵御常见的攻击,并包含多层安全性。任何不足都是不够的——尤其是对下一代智能、自动驾驶汽车来说。

Alan Grau是美国互联网公司物联网/嵌入式解决方案副总裁Sectigo.